400 millió vírus ellen

Az ITBN, az éves budapesti IT-biztonsági konferencia idei tematikája a mesterséges intelligencia volt, ami jelzi, hogy paradigmaváltás zajlik a hekkerek elleni védekezésben, és egyre inkább a gépekre hagyatkozunk a hagyományos módszerek helyett. Nincs is más választásunk, mert olyan tempóban jönnek a támadások, hogy az ember egyedül már nem bírja tartani a lépést. Pláne, hogy közben a kiberbűnözők is felfedezik maguknak az MI-ben rejlő lehetőségeket – amit közvetve épp az intelligens gépekkel úton-útfélen riogató Elon Musk tett lehetővé.

Ki kell, hogy ábrándítsak pár kollégát – kezdte Makay Kálmán, a Symantec IT-biztonsági szakértője, amikor arról beszélt, hogy a korábbi biztonsági módszerek egyre kevésbé elegendőek a kibertámadások kivédésére.

Hagyományosan úgy néz ki a vírusvédelem, hogy a szakemberek meghatározzák, hogy néz ki egy kártevő, aztán a programok figyelik, hogy ez a minta illik-e bármire, amivel találkoznak. Mivel azonban az utóbbi pár évben hihetetlenül felgyorsult az egyre újabb, ismeretlen fenyegetések termelődése, ez a hagyományos modell egyre súlyosabban recseg-ropog, nem igazán képes már lépést tartani.

Egy Makay által idézett statisztika szerint 401 millió egyedi kártevőt azonosítottak 2016-ban, ezek 89 százaléka először a tavalyi évben bukkant fel. Ráadásul nemcsak exponenciálisan nő a kártevők száma, de közben egyre több eszközt is kell tőlük megvédeni, és a célzott, személyre szabott támadások is egyre gyakoribban, amelyek ellen édeskevés egy antivírus adatbázisának a frissítgetése.

A manapság körvonalazódó új paradigmában a védekezés iránya megfordul, és egyre inkább arra kerül a hangsúly, hogy a védelmi rendszerek képesek legyenek a korábban sose látott fenyegetéseket is felismerni. Ehhez folyamatosan figyelik az emberek és a gépeik hálózati aktivitását, hogy kiismerjék a viselkedésüket, és a megfelelő időpontban, ha valamilyen anomáliát észlelnek, közbe tudjanak lépni.

A mesterséges intelligenciának nagyon nagy jövője van a rendszerek védelmében – foglalta össze Makay a dolgok állását a quadronos Gombás Lászlóval közösen tartott előadásán.

Ahol az adat, ott a hatalom

Persze a jövő már elkezdődött, legalábbis abban az értelemben, hogy több másik cég is próbálkozik azzal, hogy a védelmi megoldásait MI-vel turbózza fel. Pontosabban azon belül is főleg gépi tanulással, aminek a lényege, hogy egy rendszert nem manuálisan programoznak be valamilyen konkrét feladatra, hanem sok-sok adattal tréningezik, hogy magától tanuljon és fejlődjön.

Ács György, a Cisco regionális biztonsági konzultánsa szerint a gépi tanulásban 2016 körül történt fordulat, miután Elon Musk megalapította az OpenAI-t, és onnantól egyre több cég elkezdte szabadon felhasználhatóvá tenni a maga keretrendszereit, például a Google a TensorFlowt. A gépi tanuláshoz alapvetően három dolog kell: rengeteg adat, amiből tanulhat; algoritmus, amivel tanulhat; és hardver, ami elbírja az ezzel járó számítási kapacitást.

Ma már mindhárom megvan, és mivel az utóbbi kettő viszonylag könnyen hozzáférhető, Ács szerint az adat a szűk keresztmetszet:

Ahogy én látom, az fog győzni, akinek sok adata van. Biztonsági szempontból ez kritikus, minél több adatod van, annál nagyobb a rálátásod, hogy mi történik a hálózatban, és annál hamarabb tudsz reagálni.

A gépi tanulást ugyanakkor nemcsak a védelem, hanem a támadók oldalán is lehet hasznosítani. Júliusban egy hekkerkonferencián egy kutató bemutatta, hogyan tréningezett arra egy algoritmust, hogy olyan kártevőmutációkat állítson elő, amelyek könnyedén átcsusszannak a vírusirtók védelmén. A dolog pikantériája, hogy ehhez éppen a lassan havonta MI-apokalipszist vizionáló Musk OpenAI-jának eszközeit használta fel a kutató, csak nem Atari-játékokra, hanem kártevőkre eresztette rá az algoritmust. És a jövőben várhatóan egyre inkább ez lesz a trend.

Ács György három olyan módszerről mesélt az Indexnek, amelyekben a Cisco a gépi tanulást is bevetve igyekszik felderíteni a fenyegetéseket. Az MI segíthet

a tulajdonságai alapján eldönteni egy fájlról, hogy az tartalmaz-e kártevőt,

megmondani egy új doméncímről, hogy mire fogják használni, mielőtt még egyáltalán létrehoznák,

a titkosításon belül is felismerni a fenyegetéseket, anélkül, hogy fel kellene törni a titkosítást.

Egy lépéssel előrébb járni

Az első módszer lényege, hogy a rendszer különböző attribútumok alapján eldönti, hogy egy konkrét fájl kockázatos-e vagy sem. Például mutatnak neki sok-sok legitim és fertőzött Word-dokumentumot, amiből megtanulhatja, hogy hogyan kell kinéznie és viselkednie egy ilyen fájlnak, és ha egy fájl elkezd valami nagyon mást csinálni, akkor ezt észreveszi. Hozzátartozik az igazsághoz, hogy az erre képes Advanced Malware Protection (AMP) nevű rendszerben az MI ma még csak kisebb részét adja az elemzésnek, nagyrészt kutatók munkáján alapulnak az ítéletek, de a jövőben egyre fontosabb lesz a gépi input.

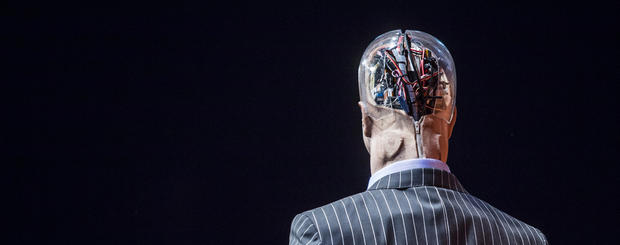

Fotó: Bloomberg

A második megoldás egy DNS-alapú vizsgálat. Amikor beírjuk a böngésző címsorába egy oldal doménnevét, a DNS-szerverek fordítják azt le a számalapú IP-címre, amely alapján megtalálható az oldal. Ha egy doménnévről kiderül, hogy azt hekkerek használták arra, hogy az áldozataikkal kommunikáljanak rajta keresztül, akkor ezt a címet lehet blokkolni, hogy elvágják a kiberbűnözők útját. Ma már bevett szokás a doméngeneráló algoritmusok használata, hogy ha egy-egy domén tiltólistára kerül, lehessen másikkal próbálkozni. A Cisco rendszere viszont képes visszafejteni ezeket a doméngeneráló algoritmusokat, így előre megjósolni, milyen új címekkel fognak próbálkozni. A Locky nevű zsarolóvírusnál például elő is fordult, hogy már azelőtt blokkolni tudtak egy ilyen domént, hogy azt a hekkerek regisztrálták volna, így mire végül az oldal tényleg elérhető vált, már késő volt.

A harmadik MI-t hasznosító rendszer az Encrypted Traffic Analytics (ETA), amely titkosított adatforgalmon belül is képes kiszúrni a fenyegetéseket. Az ugyanis sok szempontból örömteli, hogy egyre nagyobb mértékben titkosított a globális adatforgalom, de ennek van egy olyan hátulütője is, hogy a biztonsági szakemberek se látnak bele a hálózatokon átfolyó forgalom tartalmába, így a hagyományos módszerekkel nem tudják kiszűrni a kártevőket vagy más támadásokat. Az ETA ezt úgy próbálja áthidalni, hogy egyet hátralép, és nem a tartalmat vizsgálja, hanem magának a forgalomnak a jellemzőit: ki, kivel, hová, hogyan, mivel, mennyit kommunikál. Így kapunk egy olyan forgalmi mintázatot, amelyből a tartalom ismerete nélkül is lehet arra következtetni (az algoritmus betanításhoz használt több millió adatforgalmi minta alapján), hogy egy ártalmatlan Google-keresést futtatunk-e le, vagy éppen szivattyúzzák ki az adatainkat a hekkerek. Ez a rendszer még elég friss, csak a nyáron mutatták be, de a Cisco belső elemzései szerint 99,6 százalékban megtalálta a kártevőmintákat. Még kérdés, hogy élesben mire lesz képes.

Ács György szerint a gépi tanulásra épülő megoldások még csak most kezdenek igazán terjedni az IT-biztonsági piacon, és lehet, hogy tapasztalható némi kétkedés is, de szerinte nagy szükség van arra, hogy minél több gyártó beszálljon, mielőtt még lemaradnának a hekkerek mögött:

A kiberbűnözők nem fognak morális kérdést csinálni az MI használatából.

Jó mulatság, gépi munka

A Darktrace se csinál belőle problémát, sőt a viszonylag fiatal, 2013-as alapítású brit cég kifejezetten büszke arra, hogy ők nem kiegészítő kísérleti elemként tekintenek az MI-re, hanem mindent a gépi tanulásra tettek fel.

A cég az idei ITBN-en is bemutatta a gépi tanulásra épülő valós idejű védelmi rendszerét, amelyet az emberi immunrendszer analógiájára Enterprise Immune Systemnek neveztek el. Ennek az Antigena nevű – tavasszal nyilvánossá tett – komponense pedig az antitestek mintájára valós időben reagál a fenyegetésekre “digitális antitestekkel”: az adott fenyegetésre szabott automatikus válaszlépéssel, amellyel lelassítja, hogy a biztonsági csapatnak legyen ideje fellépni ellene.

A rendszer egy tíznapos tanulási periódus alatt kiismeri egy cég összes felhasználójának viselkedését, az eszközök és rendszerek működését. Vagyis nem már ismert kártevők után kutat, hanem az egészségestől eltérő viselkedést szúrja ki és akadályozza meg. Így sikerült a világszerte több százezer gépet megfertőző WannaCry zsarolóvírust is kordában tartani a cég által védett hálózatokon: a rendszernek feltűnt, hogy a megfertőzött gép valami szokatlannal próbálkozik, és rögtön elvágta a belső hálózattól, így a biztonsági szakemberek még időben tudtak reagálni.

Ki tudja, lehet, hogy pár évtized múlva már erre se lesz szükség, és a gépek teljesen önállóan, emberi segítség nélkül fognak minket megvédeni más gépek kibertámadásaitól. Az embernek meg nem lesz más dolga, csak hogy nyugodtan netezzen.